АТФ расшифровка. Что такое АТФ? Значения онлайн

АТФ расшифровка. Что такое АТФ? Значения онлайн — Sokrascheniya.RuОнлайн библиотека сокращений и аббревиатур

- Главная

- АТФ

На данной странице вы сможете узнать как расшифровывается данная аббревиатура — АТФ.

- авиационно-техническая фирма

- автотракторный факультет

- автотранспортный факультет

- агротехнологическая фирма

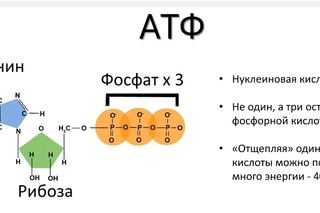

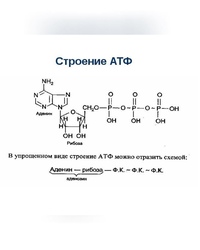

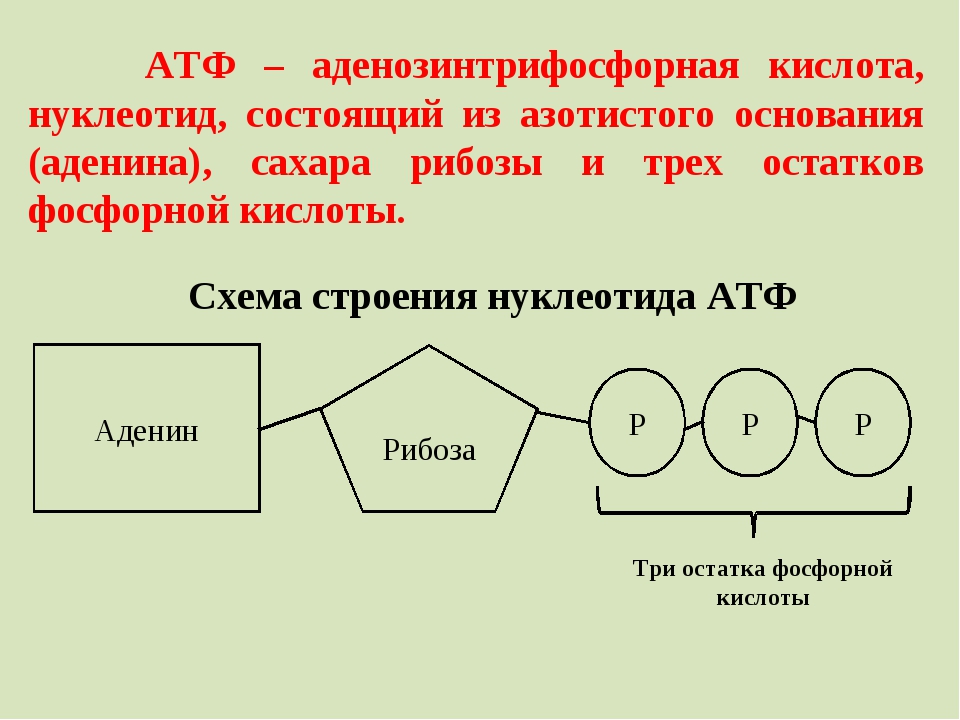

- аденозинтрифосфат

- аденозинтрифосфорная кислота

- Администрация по контролю за оборотом оружия, алкогольных напитков и табачных изделий

- Архангельский траловый флот

- Ассоциация туристических фирм

- Туристический форум АСЕАН

Поделиться:

Значения аббревиатуры ТНС С

- «Транснефтьсервис С»

Значения аббревиатуры ФКВСУ

- Федерация кайтбординга, виндсерфинга и серфинга Украины

Значения аббревиатуры ОЦПБС

- областной центр профилактики и борьбы со СПИД

Значения аббревиатуры

- Банк «Резервные финансы и инвестиции»

Значения аббревиатуры МПС Э и Э

- микропроцессорные системы, электроника и электротехника

Значения аббревиатуры РТМО

- районное территориальное медицинское объединение

Значения аббревиатуры Евразия

- Европа и Азия

Значения аббревиатуры РБДС

- Русский банк делового сотрудничества

Значения аббревиатуры МГНГ

- моноклональная гаммапатия неясного генеза

Значения аббревиатуры ИТСР

- Индо-Тихоокеанский совет по рыболовству

Значения аббревиатуры ОГАПТ

- Одесская государственная академия пищевых технологий

Значения аббревиатуры вол. пр.

пр.

- волостное правление

Значения аббревиатуры ГОСХОС

- государственная областная сельскохозяйственная опытная станция

Значения аббревиатуры ИВСАН

- Институт высокомолекулярных соединений Академии наук

Значения аббревиатуры СНБ

- Северный народный банк

- Сибнефтебанк

- служба наблюдения батареи

- служба национальной безопасности

- +5

Значения аббревиатуры НИИКиФМ МЗ РА

- Научно-исследовательский институт курортологии и физической медицины Министерства здравоохранения Республики Армения

Значения аббревиатуры З.Т.М.Л.

- Зачем топтать мою любовь

Значения аббревиатуры ИГП

- Институт государства и права

- Институт государства и права Российской академии наук

- интеллектуальная голосовая платформа

- интернет-гран-при

- +2

Значения аббревиатуры ГАНИЦ

- Государственный авиационный научно-испытательный центр Вооружённых сил Украины

Значения аббревиатуры Мосгорзаказ

- Департамент городского заказа капитального строительства города Москвы

Значения аббревиатуры ИФДО

- Институт филиалов и дистанционного обучения

Значения аббревиатуры ОЗИ

- Общество защиты интернета

- Организация здравоохранения Ирана

- отдел защиты информации

Значения аббревиатуры Сорабкоп

- Союз рабочих кооперативов

Значения аббревиатуры ЛМА

- лаборатория математического анализа

- лаборатория микроанализа

- Латвийская морская администрация

- Латвийская морская академия

- +1

Значения аббревиатуры знач.

- значение

Значения аббревиатуры ГОУ СПО ОППК

- государственное образовательное учреждение среднего профессионального образования «Очёрский профессионально-педагогический колледж»

Значения аббревиатуры Росалкогольрегулирование

- Федеральная служба по регулированию алкогольного рынка

Значения аббревиатуры горморг

- городской морг

Значения аббревиатуры ЦАЯД

- Центр атомных и ядерных данных

Значения аббревиатуры ОБОП

- облитерирующий бронхиолит с организующейся пневмонией

- отдел борьбы с организованной преступностью

- отдел по борьбе с организованной преступностью

абвгдеёжзийклмнппрстуфхцчшщэюя

«АТФ» — slova365.ru — расшифровка любых сокращение!

Расшифровка аббревиатуры:

«АТФ»агротехнологическая фирма

аденозинтрифосфат аденозинтрифосфорная кислота

Администрация по контролю за оборотом оружия, алкогольных напитков и табачных изделий (США, [lang name=»English»]ATF)

Администрация по контролю за оборотом оружия, алкогольных напитков и табачных изделий

Ассоциация туристических фирм

Архангельский траловый флот

авиационно-техническая фирма

автотранспортный факультет

автотракторный факультет

аденозинтрифосфат

Туристический форум АСЕАН

Транскрипция сокращения:

Advanced Tactical Fighterперевод: Расширенный Тактический Истребитель

Austrian Task Force

перевод: Австрийский Целевой Группы

All Time Favorite

перевод: Все Время Любимой

All Things Forgotten

перевод: Все Вещи, Забытые

Acquire The Fire

перевод: Приобрести Огонь

Automation Test Facility

перевод: Испытательный Центр Автоматизации

A** To the Floor

перевод: ** В полу

American Type Foundry

перевод: Американский Тип Литейной

After The Flat

перевод: После Флета

Bureau of Alcohol, Tobacco, and Firearms (former name)

перевод: Бюро алкоголя, табака и огнестрельного оружия (прежнее название)

Транслитерация: ATF

Bureau of Alcohol, Tobacco, Firearms, and Explosivesперевод: Бюро алкоголя, табака, огнестрельного оружия и взрывчатых веществ

After The Fire

перевод: После Пожара

Automatic Transmission Ford

перевод: Automatic Transmission Ford

Alliance Task Force

перевод: Целевая Группа Альянс

Australian Temporary Fencing

перевод: Австралии Временные Ограждения

Accreditation Task Force

перевод: Целевая Группа По Аккредитации

After The Future

перевод: После Будущего

American Taekwondo Foundation

перевод: Американский Фонд Тхэквондо

Allied Tactical Force

перевод: Союзнические Тактические Силы

Automatic Transmission Fluid

перевод: Automatic Transmission Fluid

All Try Fire

перевод: Все Пробуют Огнем

Air Task Force

перевод: Задача ВВС

Activating Transcription Factor

перевод: Активация Транскрипционного Фактора

American Type Founders

перевод: Американские Отцы-Основатели Типа

Always Totally Foolish

перевод: Всегда Абсолютно Глупо

Случайное сокращение: «з/в»

Расшифровка аббревиатуры: «з/в» звено-вылет Транскрипция сокращения: . ..

..Случайное сокращение: «УНИСИ»

Расшифровка аббревиатуры: «УНИСИ» Управление по научным исследованиям и сбору информации Управление по научным исследованиям и сбору материалов Транскрипция с� …Случайное сокращение: «АВИ»

Расшифровка аббревиатуры: «АВИ» Агентство венчурных инвестиций Ассоциация вертолётной индустрии артериовенозный индекс «АвтоВАЗ-Инвест» Австро-Венгерская импе …Случайное сокращение: «ЯРОО»

Расшифровка аббревиатуры: «ЯРОО» ядерно- и радиационно-опасные объекты ярославская региональная общественная организация Транскрипция сокращения: …Случайное сокращение: «БСИ»

Расшифровка аббревиатуры: «БСИ» база строительных изделий база строительной индустрии бюро стратегической информации Ботанический сад-институт Уфимского научн� …Случайное сокращение: «ЕЭСУ»

Расшифровка аббревиатуры: «ЕЭСУ» единая электронная система учёта промышленно-финансовая корпорация «Единые энергетические системы Украины» Транскрипция сокр . ..

..Случайное сокращение: «ГПНУГА»

Расшифровка аббревиатуры: «ГПНУГА» Генеральное представительство Национального управления гражданской авиации Транскрипция сокращения: …Случайное сокращение: «стть»

Расшифровка аббревиатуры: «стть» стоимость Транскрипция сокращения: Save The Tigers перевод: Спасти Тигров Short Term Tenancy перевод: Короткий Срок Аренды Should Take Time перево� …Случайное сокращение: «УРМГиУ»

Расшифровка аббревиатуры: «УРМГиУ» управление по ремонту, модернизации, гарантийному надзору и утилизации Транскрипция сокращения: …Случайное сокращение: «ЗКИВС»

Расшифровка аббревиатуры: «ЗКИВС» защищённая корпоративная информационно-вычислительная сеть Транскрипция сокращения: …Предыдущая

Следующая

Как исправить проблемы с приложением ATF eForm 1 – National Gun Trusts

Как исправить проблемы с приложением ATF eForm 1 – Использование «Спросите экспертов – Национальные оружейные фондыПерейти к содержимому Электронная форма 1 ATF перешла к предпочтительному способу подачи заявления на получение акцизной марки формы 1. В основном это связано с тем, что среднее время утверждения акцизной марки по форме 1 составляет 32 дня. В процессе подачи заявки на электронную форму 1 вы можете столкнуться с проблемами, которые смущают вас, не позволяют вам подать заявку и даже с проблемами после подачи заявки. Чтобы устранить эти распространенные проблемы, некоторые из которых мы перечислили ниже, вам нужно будет использовать функцию «Спросить экспертов», расположенную в левом верхнем углу веб-сайта ATF eForms. Они смогут исправить любые проблемы, возникающие у вас с приложением eForm 1. Мы также включили краткое пошаговое руководство по электронной форме ATF 1 «Спросите экспертов».

В основном это связано с тем, что среднее время утверждения акцизной марки по форме 1 составляет 32 дня. В процессе подачи заявки на электронную форму 1 вы можете столкнуться с проблемами, которые смущают вас, не позволяют вам подать заявку и даже с проблемами после подачи заявки. Чтобы устранить эти распространенные проблемы, некоторые из которых мы перечислили ниже, вам нужно будет использовать функцию «Спросить экспертов», расположенную в левом верхнем углу веб-сайта ATF eForms. Они смогут исправить любые проблемы, возникающие у вас с приложением eForm 1. Мы также включили краткое пошаговое руководство по электронной форме ATF 1 «Спросите экспертов».

Распространенные проблемы, возникающие при обращении к экспертам. Обратите внимание, что это не список всех возможных проблем, а список наиболее распространенных.

- Водяной знак «Черновик» на утвержденных приложениях eForm 1

- Проблемы, связанные с добавлением огнестрельного оружия в ваше приложение

- Ошибки в процессе подачи заявки

- Ошибки на финальном экране, не позволяющие применить

- Документы, которые вы загрузили, не отображаются в списке загруженных файлов

- Фотография паспорта не совпадает с вашими документами

Пошаговое руководство по функции «Спросите экспертов» на веб-сайте ATF eForm:

Сначала вам нужно будет найти кнопку «Спросить экспертов», расположенную в главном меню в левом верхнем углу веб-сайта ATF eForms — см. изображение здесь.

изображение здесь.

Шаг 1 : Нажмите «Спросить экспертов» в главном меню.

Шаг 2 : Убедитесь, что ваш адрес электронной почты правильно указан в форме запроса.

Шаг 3 : Выберите причину запроса. Если ваша проблема связана с приложением eForm 1, выберите: Вопросы системы eForm.

Шаг 4 : Используйте пустое поле ввода, чтобы написать и описать проблему, с которой вы столкнулись на веб-сайте электронной формы, или проблему, с которой вы столкнулись в приложении электронной формы.

Шаг 5 : Нажмите кнопку «Отправить вопрос», чтобы отправить свой вопрос.

В ближайшее время вы должны получить ответ от экспертной группы ATF eForm System Questions.

Другие сообщения в блогах, связанные с NFA Gun Trust и ATF

Может ли дилер FFL использовать форму ATF eForm 4 для передачи себе огнестрельного оружия NFA?

Да, как владелец FFL, вы можете использовать ATF eForm 4 для передачи огнестрельного оружия NFA в их инвентаре себе как физическому лицу, оружейному тресту или другому юридическому лицу.

Но это возможно только в том случае, если …

Но это возможно только в том случае, если …Окончательное правило ATF 2021R-08F Крайний срок подачи заявок — 31 мая 2023 г., 23:59 (EST)

Если у вас есть черновики заявок, возможно, вы получили электронное письмо от ATF с напоминанием о крайнем сроке подачи. Крайний срок подачи заявок на окончательное правило ATF 2021R-08F — 31 мая 2023 г., 23:59 (по восточному поясному времени). …

До и после истечения 120-дневной налоговой льготы могу ли я продолжать владеть своим короткоствольным ружьем (SBR), оснащенным «стабилизирующей скобой», если я своевременно подал заявление на регистрацию своего огнестрельного оружия?

Да, но зарегистрированные лица должны иметь доказательства отправки в качестве доказательства продолжающегося законного владения. Источник: «Бюро алкоголя, табака, огнестрельного оружия и взрывчатых веществ». До и после выдоха…

Используйте стрелки влево/вправо для перемещения по слайд-шоу или проведите пальцем влево/вправо при использовании мобильного устройства

расширение цепочки Arm’s Secure Boot

Загрузка. ..

..

25 января 2023 г. 14:00

Дерек Чаморро

Райан Чоу

Этот пост также доступен на 简体中文 и 繁體中文.

За последние несколько лет увеличилось количество атак, влияющих на загрузку компьютера. Большинство современных компьютеров используют спецификацию под названием Unified Extensible Firmware Interface (UEFI), которая определяет программный интерфейс между операционной системой (например, Windows) и прошивкой платформы (например, дисководами, видеокартами). В UEFI встроены механизмы безопасности, которые обеспечивают криптографическую проверку прошивки платформы и безопасную загрузку через приложение, называемое загрузчиком. Эта прошивка хранится в энергонезависимой флэш-памяти SPI на материнской плате, поэтому она сохраняется в системе даже при переустановке операционной системы и замене дисков.

Это создает «якорь доверия», используемый для проверки каждого этапа процесса загрузки, но, к сожалению, этот якорь доверия также является целью для атаки. В этих атаках UEFI вредоносные действия загружаются на скомпрометированное устройство в начале процесса загрузки. Это означает, что вредоносное ПО может изменять данные конфигурации, устанавливать постоянство путем «внедрения» себя и может обходить меры безопасности, которые загружаются только на этапе операционной системы. Таким образом, хотя безопасная загрузка с привязкой к UEFI защищает загрузчик от атак загрузчика, она не защищает саму прошивку UEFI.

Из-за этой растущей тенденции атак мы начали процесс криптографической подписи нашей прошивки UEFI в качестве шага по смягчению последствий. Хотя наше существующее решение зависит от платформы для нашего парка серверов x86 AMD, у нас не было аналогичного решения для подписи встроенного ПО UEFI для Arm. Чтобы определить, чего не хватает, нам пришлось глубоко погрузиться в процесс безопасной загрузки Arm.

Читайте дальше, чтобы узнать о мире безопасной загрузки Arm Trusted Firmware.

Arm Trusted Firmware Secure Boot

Arm определяет доверенный процесс загрузки с помощью архитектуры, называемой требованиями к загрузке доверенной платы (TBBR) или безопасной загрузкой доверенной прошивки Arm (ATF). TBBR работает путем аутентификации серии двоичных образов с криптографической подписью, каждый из которых содержит отдельный этап или элемент в процессе загрузки системы, который необходимо загрузить и выполнить. Каждый этап загрузчика (BL) выполняет отдельный этап процесса инициализации:

BL1

BL1 определяет путь загрузки (холодная или горячая перезагрузка), инициализирует архитектуры (векторы исключений, инициализацию ЦП и настройку регистра управления). ) и инициализирует платформу (включает сторожевые процессы, инициализацию MMU и DDR).

BL2

BL2 подготавливает инициализацию Arm Trusted Firmware (ATF) — стека, отвечающего за настройку процесса безопасной загрузки. После установки ATF консоль инициализируется, память выделяется для MMU, а буферы сообщений устанавливаются для следующего загрузчика.

После установки ATF консоль инициализируется, память выделяется для MMU, а буферы сообщений устанавливаются для следующего загрузчика.

BL3

Этап BL3 состоит из нескольких частей, первой из которых является инициализация служб времени выполнения, которые используются для определения топологии системы. После инициализации происходит переключение между этапом загрузки «безопасного мира» ATF и этапом загрузки «обычный мир», который включает настройку встроенного ПО UEFI. Контекст настроен так, чтобы гарантировать, что никакая информация о безопасном состоянии не попадет в нормальное состояние выполнения мира.

Каждое изображение аутентифицируется с помощью открытого ключа, который хранится в подписанном сертификате и может быть прослежен до корневого ключа, хранящегося на SoC в однократно программируемой (OTP) памяти или ПЗУ.

TBBR изначально был разработан для мобильных телефонов. Это установило эталонную архитектуру того, как построить «цепочку доверия» от первого выполненного ПЗУ (BL1) до передачи в «нормальную» прошивку (BL3). Хотя это создает проверенную цепочку подписи прошивки, у нее есть оговорки:

Хотя это создает проверенную цепочку подписи прошивки, у нее есть оговорки:

- Производители SoC активно участвуют в безопасной цепочке загрузки, в то время как заказчик почти не участвует.

- Для каждого клиента требуется уникальный номер SKU SoC. С одним клиентом это может быть легко, но у большинства производителей есть тысячи SKU

- Производитель SoC несет основную ответственность за сквозное подписание и обслуживание цепочки PKI. Это усложняет процесс, поскольку для подписи требуются USB-брелоки.

- Не масштабируется за пределами производителя.

Это говорит нам о том, что то, что было создано для мобильных телефонов, не масштабируется для серверов.

Если бы мы были на 100% вовлечены в производственный процесс, то это не было бы такой большой проблемой, но мы заказчик и потребитель. Как клиент, мы имеем большой контроль над нашим сервером и блочной конструкцией, поэтому мы обратились к партнерам по проектированию, которые возьмут некоторые из концепций, которые мы смогли реализовать с помощью безопасной загрузки платформы AMD, и доработают их для соответствия процессорам Arm.

Усиление

Мы сотрудничали с Ampere и протестировали их однопроцессорный стоечный серверный процессор Altra Max (кодовое название Mystique), который обеспечивает высокую производительность с невероятной эффективностью энергопотребления на ядро, что во многом соответствует нашим ожиданиям по снижению энергопотребления. Это лишь небольшое подмножество спецификаций, но Ampere бэкпортировала различные функции в Altra Max, в частности, спекулятивные средства защиты от атак, которые включают Meltdown и Spectre (варианты 1 и 2) из архитектуры набора инструкций Armv8.5, присваивая Altra обозначение «+». в их ИСА.

Ampere реализует подписанный процесс загрузки, аналогичный процессу подписания ATF, упомянутому выше, но с некоторыми небольшими изменениями. Мы немного объясним это, чтобы помочь установить контекст для внесенных нами изменений.

Безопасная загрузка Ampere

На приведенной выше диаграмме показана последовательность загрузки процессора Arm, реализованная Ampere. Процессоры управления системой (SCP) состоят из процессора управления системой (SMpro) и процессора управления питанием (PMpro). SMpro отвечает за такие функции, как безопасная загрузка и связь BMC, в то время как PMpro отвечает за мощные функции, такие как динамическое масштабирование частоты и мониторинг температуры на кристалле.

Процессоры управления системой (SCP) состоят из процессора управления системой (SMpro) и процессора управления питанием (PMpro). SMpro отвечает за такие функции, как безопасная загрузка и связь BMC, в то время как PMpro отвечает за мощные функции, такие как динамическое масштабирование частоты и мониторинг температуры на кристалле.

При включении питания SCP запускает загрузчик управления системой из ПЗУ и загружает прошивку SMpro. После инициализации SMpro порождает стек управления питанием в потоках PMpro и ATF. ATF BL2 и BL31 используют ресурсы процессора, такие как DRAM и PCIe. После этого управление передается BL33 BIOS.

Поток аутентификации

При включении микропрограмма SMpro считывает открытый ключ Ampere (ROTPK) из сертификата ключа SMpro в SCP EEPROM, вычисляет хэш и сравнивает его с хэшем открытого ключа Ampere, хранящимся в eFuse. После аутентификации открытый ключ Ampere используется для расшифровки сертификатов ключа и содержимого для прошивок SMpro, PMpro и ATF, которые запускаются в порядке, описанном выше.

Открытый ключ SMpro будет использоваться для аутентификации образов SMpro и PMpro и ключей ATF, которые, в свою очередь, будут аутентифицировать образы ATF. Этот каскадный набор аутентификации, который начинается с корневого ключа Ampere и хранится в чипе, называется электронным предохранителем или eFuse. eFuse можно запрограммировать только один раз, установив содержимое только для чтения, и его нельзя подделать или изменить.

Это исходный аппаратный корень доверия, используемый для системы подписи, прошивки безопасного мира. Когда мы посмотрели на это, сославшись на процесс подписания, который у нас был с AMD PSB, и зная, что внутри SoC есть достаточно большая одноразово программируемая (OTP) область, мы подумали: почему мы не можем вставить наш ключевой хэш здесь ?

Безопасная загрузка с одним доменом

Безопасная загрузка с одним доменом использует тот же процесс аутентификации и добавляет хэш открытого ключа клиента (в данном случае ключ подписи прошивки Cloudflare) в домен eFuse. Это позволяет проверять прошивку UEFI аппаратным корнем доверия. Этот процесс выполняется в уже проверенной прошивке ATF BL2. Наш открытый ключ (dbb) считывается из безопасного хранилища переменных UEFI, вычисляется хэш и сравнивается с хэшем открытого ключа, хранящимся в eFuse. Если они совпадают, проверенный открытый ключ используется для расшифровки сертификата содержимого BL33, проверки и запуска BIOS и остальных элементов загрузки. Это ключевая функция, добавленная SDSB. Он проверяет всю цепочку загрузки программного обеспечения с помощью одного корня доверия eFuse на процессоре.

Это позволяет проверять прошивку UEFI аппаратным корнем доверия. Этот процесс выполняется в уже проверенной прошивке ATF BL2. Наш открытый ключ (dbb) считывается из безопасного хранилища переменных UEFI, вычисляется хэш и сравнивается с хэшем открытого ключа, хранящимся в eFuse. Если они совпадают, проверенный открытый ключ используется для расшифровки сертификата содержимого BL33, проверки и запуска BIOS и остальных элементов загрузки. Это ключевая функция, добавленная SDSB. Он проверяет всю цепочку загрузки программного обеспечения с помощью одного корня доверия eFuse на процессоре.

Стандартные блоки

После базового понимания того, как работает безопасная загрузка с одним доменом, возникает следующий логический вопрос: «Как это реализовать?». Мы гарантируем, что все микропрограммы UEFI подписаны во время сборки, но этот процесс можно лучше понять, если разбить его на этапы.

Ampere, наш оригинальный производитель устройств (ODM), и мы играем роль в реализации SDSB. Во-первых, мы генерируем сертификаты для пары открытого и закрытого ключей, используя нашу внутреннюю безопасную PKI. Сторона открытого ключа предоставляется ODM как dbb.auth и dbu.auth в формате безопасной переменной UEFI. Ampere предоставляет эталонный пакет выпуска программного обеспечения (SRP), включающий контроллер управления основной платой, процессор управления системой, UEFI и микропрограмму сложного программируемого логического устройства (CPLD), для ODM, который настраивает его для своей платформы. ODM создает файл платы, описывающий конфигурацию оборудования, а также настраивает UEFI для регистрации dbb и dbu для защиты переменного хранилища при первой загрузке.

Во-первых, мы генерируем сертификаты для пары открытого и закрытого ключей, используя нашу внутреннюю безопасную PKI. Сторона открытого ключа предоставляется ODM как dbb.auth и dbu.auth в формате безопасной переменной UEFI. Ampere предоставляет эталонный пакет выпуска программного обеспечения (SRP), включающий контроллер управления основной платой, процессор управления системой, UEFI и микропрограмму сложного программируемого логического устройства (CPLD), для ODM, который настраивает его для своей платформы. ODM создает файл платы, описывающий конфигурацию оборудования, а также настраивает UEFI для регистрации dbb и dbu для защиты переменного хранилища при первой загрузке.

После этого мы создаем файл UEFI.slim, используя образ ПЗУ UEFI ODM, доверенную прошивку Arm (ATF) и файл платы. (Примечание: это отличается от AMD PSB тем, что весь образ и файлы ATF подписаны; с AMD PSB подписан только первый блок загрузочного кода.) Весь файл .SLIM подписывается нашим закрытым ключом, создавая хэш подписи. в файле. Это может быть подтверждено только правильным открытым ключом. Наконец, ODM упаковывает UEFI в формат .HPM, совместимый с их платформой BMC.

в файле. Это может быть подтверждено только правильным открытым ключом. Наконец, ODM упаковывает UEFI в формат .HPM, совместимый с их платформой BMC.

Параллельно мы предоставляем выбор отладочного предохранителя и хэш нашего открытого ключа в формате DER. Ampere использует эту информацию для создания специальной версии прошивки SCP, известной как Security Provisioning (SECPROV) в формате .slim. Эта прошивка запускается только один раз, чтобы запрограммировать настройки предохранителя отладки и хэш открытого ключа в SoC eFuse. Ampere передает файл SECPROV .slim ODM, который упаковывает его в файл .hpm, совместимый с инструментами обновления прошивки BMC.

Сплавление ключей

Во время производства системы микропрограмма предварительно запрограммирована в ИС хранения перед размещением на материнской плате. Обратите внимание, что SCP EEPROM содержит образ SECPROV, а не стандартную прошивку SCP. После первого включения системы на BMC отправляется команда IPMI, которая освобождает процессор Ampere от перезагрузки. Это позволяет запускать прошивку SECPROV, прожигая SoC eFuse с нашим хэшем открытого ключа и настройками отладки фьюза.

Это позволяет запускать прошивку SECPROV, прожигая SoC eFuse с нашим хэшем открытого ключа и настройками отладки фьюза.

Окончательный производственный процесс

После предоставления открытого ключа производство продолжается путем перепрограммирования EEPROM SCP с использованием его обычной прошивки. Как только система включается, ATF обнаруживает, что в безопасном хранилище переменных нет ключей, и разрешает загрузку прошивки UEFI независимо от подписи. Поскольку это первая загрузка UEFI, он программирует наш открытый ключ в безопасное хранилище переменных и перезагружается. ATF, как обычно, проверяется хэшем открытого ключа Ampere. Поскольку наш открытый ключ присутствует в dbb, он сверяется с нашим хэшем открытого ключа в eFuse и позволяет загружаться UEFI.

Проверка

Первая часть проверки требует наблюдения за успешным уничтожением электронных предохранителей. Это впечатывает наш хэш открытого ключа в выделенную неизменяемую область памяти, не позволяя перезаписывать хэш. При автоматическом или ручном вводе команды OEM IPMI на BMC BMC наблюдает сигнал от микропрограммы SECPROV, обозначающий завершение программирования eFuse. Это можно проверить с помощью команд BMC.

При автоматическом или ручном вводе команды OEM IPMI на BMC BMC наблюдает сигнал от микропрограммы SECPROV, обозначающий завершение программирования eFuse. Это можно проверить с помощью команд BMC.

Когда перегорели eFuse, проверка продолжается, наблюдая за цепочкой загрузки другой прошивки. Повреждение встроенного ПО SCP, ATF или UEFI препятствует процессу загрузки и аутентификации при загрузке и приводит к сбою загрузки ОС. После того, как прошивка установлена, проверка успешного пути начинается с загрузки машины.

При первой загрузке встроенное ПО загружается в следующем порядке: BMC, SCP, ATF и UEFI. Прошивки BMC, SCP и ATF можно просматривать через соответствующие последовательные консоли. UEFI автоматически зарегистрирует файлы dbb и dbu в безопасном хранилище переменных и вызовет сброс системы.

После сброса компьютер должен успешно загрузиться в ОС, если функция выполнена правильно. Для дальнейшей проверки мы можем использовать среду оболочки UEFI для извлечения файла dbb и сравнения хэша с хэшем, отправленным в Ampere. После успешной проверки ключей прошиваем неподписанный образ UEFI. Неподписанный образ UEFI вызывает сбой аутентификации на этапе загрузчика BL3-2. В результате прошивка ATF подвергается циклу загрузки. Аналогичные результаты будут получены для образа UEFI, подписанного неправильными ключами.

После успешной проверки ключей прошиваем неподписанный образ UEFI. Неподписанный образ UEFI вызывает сбой аутентификации на этапе загрузчика BL3-2. В результате прошивка ATF подвергается циклу загрузки. Аналогичные результаты будут получены для образа UEFI, подписанного неправильными ключами.

Обновленный поток аутентификации

Во всех последующих циклах загрузки ATF будет считывать защищенную переменную dbb (наш открытый ключ), вычислять хэш ключа и сравнивать его с доступным только для чтения хэшем открытого ключа Cloudflare в eFuse. Если вычисленные хэши и хэши eFuse совпадают, нашей переменной открытого ключа можно доверять, и она используется для аутентификации подписанного UEFI. После этого система загружается в ОС.

Запускаем!

Нам не удалось получить машину без включенной функции, чтобы продемонстрировать настройку функции, поскольку у нас установлен eFuse во время сборки, но мы можем продемонстрировать, как выглядит переход между неподписанным BIOS и подписанным BIOS . То, что мы наблюдали бы при настройке функции, — это пользовательская команда BMC, дающая указание SCP записать ROTPK в предохранители OTP SOC. Оттуда мы могли наблюдать за обратной связью с BMC, подробно описывая, было ли успешно сожжено предохранителей. При первой загрузке образа UEFI UEFI запишет dbb и dbu в безопасное хранилище.

То, что мы наблюдали бы при настройке функции, — это пользовательская команда BMC, дающая указание SCP записать ROTPK в предохранители OTP SOC. Оттуда мы могли наблюдать за обратной связью с BMC, подробно описывая, было ли успешно сожжено предохранителей. При первой загрузке образа UEFI UEFI запишет dbb и dbu в безопасное хранилище.

Как видите, после прошивки неподписанного BIOS машина не загружается.

Несмотря на отсутствие видимости при загрузке, под капотом происходит несколько вещей. SCP (процессор управления системой) все еще загружается.

- Образ SCP содержит сертификат ключа с сгенерированным Ampere ROTPK и хэшем ключа SCP. SCP рассчитает хэш ROTPK и сравнит его со сгоревшими фьюзами OTP. В случае сбоя, когда хэш не совпадает, вы увидите сбой, как вы видели ранее. В случае успеха прошивка SCP продолжит загрузку PMpro и SMpro. Прошивка PMpro и SMpro будет проверена, после чего продолжится процесс аутентификации ATF.

- Завершением аутентификации SCP является передача ключа BL1 загрузчику первого этапа через SCP HOB (ручной блок) для продолжения стандартной трехэтапной аутентификации ATF загрузчика, упомянутой ранее.

- В BL2 dbb считывается из защищенного хранилища переменных и используется для проверки подлинности сертификата BL33 и завершения процесса загрузки путем загрузки образа BL33 UEFI.

Еще многое предстоит сделать

В последние годы интерфейсы управления на серверах, такие как BMC, стали мишенью кибератак, включая программы-вымогатели, импланты и подрывные операции. Доступ к BMC может быть локальным или удаленным. При открытых удаленных векторах существует вероятность установки вредоносного ПО на BMC через сетевые интерфейсы. При наличии скомпрометированного программного обеспечения на BMC вредоносное или шпионское ПО может сохраняться на сервере. Злоумышленник может обновить BMC напрямую с помощью инструментов для перепрошивки, таких как flashrom или socflash, без того уровня отказоустойчивости встроенного ПО, который установлен на уровне UEFI.

Будущее состояние предполагает использование независимой от ЦП инфраструктуры хоста, чтобы обеспечить криптографически безопасный хост перед загрузкой. Мы постараемся внедрить модульный подход, предложенный спецификацией Open Compute Project’s Data Center Secure Control Module Specification (DC-SCM) 2.0. Это позволит нам стандартизировать наш корень доверия, подписать наш BMC и назначить идентификационные ключи на основе физически неклонируемых функций (PUF) компонентам и периферийным устройствам, чтобы ограничить использование объединения OTP. Слияние одноразовых паролей создает проблему с попыткой «электронного цикла» или повторного использования машин, поскольку вы не можете по-настоящему удалить удостоверение машины.

Мы постараемся внедрить модульный подход, предложенный спецификацией Open Compute Project’s Data Center Secure Control Module Specification (DC-SCM) 2.0. Это позволит нам стандартизировать наш корень доверия, подписать наш BMC и назначить идентификационные ключи на основе физически неклонируемых функций (PUF) компонентам и периферийным устройствам, чтобы ограничить использование объединения OTP. Слияние одноразовых паролей создает проблему с попыткой «электронного цикла» или повторного использования машин, поскольку вы не можете по-настоящему удалить удостоверение машины.

Мы защищаем

целые корпоративные сети,

помочь клиентам построить

Интернет-приложения эффективно,

ускорить любой

Веб-сайт

или Интернет-приложение,

защититься от DDoS-атак

атаки, держать

хакеры в

залив,

и может помочь вам в

ваш путь к нулевому доверию.

Посетите 1.1.1.1 с любого устройства, чтобы начать работу. наше бесплатное приложение, которое делает ваш Интернет быстрее и безопаснее.

Чтобы узнать больше о нашей миссии по улучшению Интернета, начните здесь. Если вы ищете новое направление карьеры, ознакомьтесь с нашими открытыми позиции.

Безопасность Аппаратное обеспечение Шифрование Рука Сеть CloudflareПохожие сообщения

28 сентября 2018 г. 20:40

Подведение итогов дня рождения: каждый день — день запуска Cloudflare

Наши клиенты привыкли к тому, что мы лихорадочно запускаем новые сервисы, функции и функции, но в последнее время мы особенно активны. На этой неделе мы отпраздновали нашу восьмую неделю рождения, объявив о новых предложениях, которые принесут пользу нашим клиентам и глобальному интернет-сообществу. …

…

- К

Джейк Андерсон

Неделя дня рождения , Новости о продуктах , Регистратор , Рабочие Cloudflare , Рабочие Cloudflare KV

25 апреля 2017 г. 8:45

Веб-сайты электронной коммерции на Cloudflare: лучшие практики

Cloudflare предоставляет множество преимуществ для сайтов электронной коммерции, включая расширенную защиту от DDOS и лучший в отрасли брандмауэр веб-приложений (WAF), который помогает защитить ваши транзакции и защитить личные данные клиентов. …

…

- К

Ник Б

электронная коммерция , Советы , Правила страницы , Рейлган , JavaScript

17 марта 2022 г., 12:59

Бесклиентская веб-изоляция теперь общедоступна

Сегодня мы рады сообщить, что бесклиентская веб-изоляция стала общедоступной…

- К

Тим Обезук

Неделя безопасности , Изоляция удаленного браузера , РБИ , без клиента , КАСБ

04 марта 2022 г.